## 内容主体大纲1. **导言** - 介绍Tokenim及其在加密货币和区块链技术中的作用 - 阐述法律保护的重要性2. **Tokenim的定义...

在现代数字化的社会中,Token作为一种安全协议,用于身份验证和数据保护,变得越来越普遍。尤其是当用户依赖第三方服务进行数据存储和处理时,Token的安全性就显得格外重要。本文将探讨如何保护Token安全,确保用户数据不被第三方服务轻易获取,并为用户提供实用建议。

#### Token的基础知识Token是一段由服务器生成的字符串,作为用户身份的代表。在身份验证过程中,Token被用作授权用户访问特定资源的凭证。它可以包含必要的信息,如用户ID、权限和过期时间等。

常见的Token类型包括JWT(JSON Web Token)、OAuth令牌等。JWT是一种可以安全传输的自包含的Token,而OAuth则是一个授权框架,允许第三方应用访问用户的资源而无需分享密码。

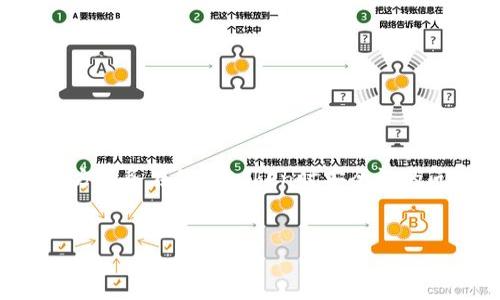

在用户成功登录后,服务器生成一个Token并发送给客户端。客户端随后在后续请求中附加此Token进行身份验证。服务器会验证Token的有效性,以决定是否授权用户的请求。

#### 第三方服务与Token安全

第三方服务是指独立于用户和其服务提供商的外部公司或平台,它们提供某些功能或服务。示例包括云存储服务、支付处理服务等。

第三方服务通常需要Token来识别用户并授予访问权限。这意味着用户的Token可能会被存储在第三方服务器上,从而增加了被盗的风险。

与第三方服务合作时,用户的数据安全可能会受到威胁。第三方的安全防护措施可能不足,导致用户Token被泄露或滥用。

#### Token安全威胁Token盗取的常见方式包括钓鱼攻击、设备恶意软件、以及不安全的网络传输等。黑客可以利用社交工程手段诱骗用户,获取其Token。

中间人攻击是指攻击者可以在用户和服务之间截取或修改信息。在未加密的网络中,Token被攻击者轻松捕获,从而导致用户数据的泄露。

如果Token存储在不安全的环境中,例如不加密的数据库或本地存储中,它们就容易被盗取。此外,通过HTTP传输Token而非HTTPS也会增加被截获的风险。

#### 保护Token安全的最佳实践使用强加密算法对Token进行加密,确保即使被盗也无法轻易解密,保护用户隐私。

始终通过HTTPS协议传输Token,以防止中间人攻击和数据包截取。这是保护Token安全的基本要求。

为Token设定有效期,确保即使Token被盗,攻击者也只能在有限的时间内使用。此外,采用刷新Token机制,确保长期会话的安全性。

监控Token的使用情况,记录所有关键操作,以便发现异常行为并及时应对。安全事件的审计将提供实时的安全透明度。

#### 选择安全的第三方服务用户在选择第三方服务时,应认真评估其安全性。查看服务的安全认证、用户评价及先前的安全事件历史,从而降低风险。

了解服务提供商的安全策略,包括数据加密、隐私保护以及应急响应计划等,以确保数据得到妥善保护。

研究和求证该服务提供商过去的用户投诉以及安全事件的处理结果,以根据实际情况做出明智的选择。

#### 个人用户的Token安全措施用户应使用复杂且独特的密码来保护自己的账户,避免使用简单密码,降低密码被破解的可能性。

启用双重认证以增加一层安全保障,即使攻击者获取了Token,仍需通过第二重身份验证才能访问账户。

定期更换Token并删除不必要的Token,确保即使Token被盗也不会长期带来风险。保持Token的更新可以有效降低安全隐患。

#### 结论在数字化的时代,Token作为一种重要的安全机制,其安全性直接关系到用户的个人信息和数据安全。用户在使用第三方服务时,必须对Token的安全性保持高度警惕,采取相应的措施保护自己的数据。选择安全的第三方服务、遵循最佳的Token管理实践,能够有效降低安全威胁,为个人信息提供更好的保护。

### 相关问题 1. **什么是Token,为什么它在身份验证中如此重要?** 2. **如何评估第三方服务的安全性?** 3. **在Token的处理过程中,用户应注意哪些潜在的安全威胁?** 4. **如何有效地加密Token以防止数据泄露?** 5. **中间人攻击是如何影响Token安全的?** 6. **为什么HTTPS协议对于Token的安全性至关重要?** 7. **如何处理Token被盗后的安全应对措施?** 请告诉我您是否需要更详细的内容或有其他方向想要探索的问题。